Was ist Conditional Access?

Ein Gedankenspiel: Sie sind am Flughafen und möchten in ein anderes Land reisen. Dafür haben Sie sich selbst dabei, Ihren Reisepass, Ihren Handgepäckkoffer und natürlich Ihre Bordkarte.

Nun gehen Sie zunächst durch die Sicherheitskontrolle und dort werden bereits Bedingungen geprüft, die Ihnen das Weitergehen in den Sicherheitsbereich mit Ihrem Hab und Gut sowie Ihrem Handgepäck erlauben. Sollten Sie versuchen, verbotene Substanzen, Gegenstände oder anderes nicht erlaubtes einzuführen, werden Sie nicht weitergehen dürfen und können somit nicht am Flug teilnehmen. Erfüllen Sie aber alle Bedingungen, dürfen Sie in den Gate-Bereich. Als Nächstes kommt dann das Boarding ins Flugzeug und auch hier dürfen Sie wieder nur einsteigen, wenn Sie entsprechende Bedingungen erfüllen. In diesem Fall das Vorlegen Ihrer Bordkarte. Erst dann sitzen Sie im Flugzeug und selbst hier erhalten Sie nur Zugriff zur Business Class, wenn Sie die Bedingung erfüllen, dafür gezahlt zu haben. Was wir in diesem Gedankenspiel sehen, ist, dass sich im Flughafen vieles darum dreht, ob ich die Bedingungen erfülle, mitfliegen zu dürfen.

In meinem Unternehmen kann ich natürlich schlecht Körperscanner aufbauen, um zu überprüfen, ob meine Mitarbeiter auf Unternehmensdaten zugreifen dürfen und vor allem: Wie mache ich das dann mit Home-Office Kollegen? Ein remote-Fliegen würde schließlich im zu Hause bleiben resultieren. Und was hat das mit Conditional Access zu tun? Naja, in der deutschen Übersetzung wird es vielleicht direkt klarer, denn dort heißt es “Bedingter Zugriff”, ergo der Zugriff auf Ressourcen, wenn eine Bedingung erfüllt ist.

Warum ist Conditional Access wichtig?

Gerade in Zeiten von Cloud und nicht vorhandener Netzwerkgrenzen ist die Kontrolle des Zugriffes elementar wichtig. Gerade, wenn ich selbst Services, Anwendungen oder Daten in der Cloud bereitstelle oder liegen habe, muss ich sicherstellen, dass auch nur berechtigte Personen darauf zugreifen dürfen und möglichst nur mit den von mir bereitgestellten Mitteln.

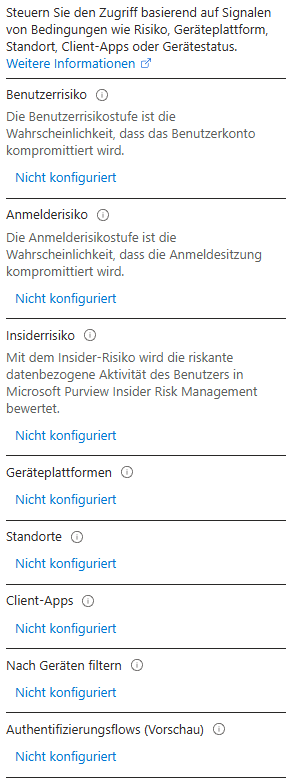

Eine Bordkarte ist zum Beispiel der Dienstlaptop. Nutze ich keinen Dienstlaptop, darf ich generell nicht auf Firmendaten zugreifen. Selbes gilt für meinen Sitzplatz, der zum Beispiel angibt, worauf ich explizit zugreifen darf und was nicht. Diese Szenarien lassen sich beliebig weiterspinnen, da Microsoft mittlerweile viele Bedingungen hinzugefügt hat. Darunter fallen folgende Bedingungen:

Ob ich nun sicherstellen will, dass Gäste nur den Browser nutzen dürfen und sich auch regelmäßig reauthentifizieren müssen oder ob ich Zugriffe auf meine Unternehmensdaten über erlaubte Länder und IP-Adressen steuern möchte, kann ich individuelle Regeln erstellen, wie meine User auf Cloud-Daten zugreifen dürfen. Dies lässt sich auch verwenden, um alle meine am Tenant angebundene Cloud-Apps zu schützen, sodass nur spezielle User und Gruppen mit definierten Bedingungen auf Salesforce, Dropbox und Co. zugreifen dürfen.

Durch diesen Layer an individuell konfigurierbaren Schutz ist Conditional Access ein elementarer Bestandteil, der auf das Zero Trust Framework einzahlt.

Wo ist der Unterschied zwischen MFA und Conditional Access?

Gerne wird MFA und Conditional Access in einem Atemzug genannt, dabei sind es zwei völlig unterschiedliche Systeme bzw. Ansätze. Multi-Faktor-Authentifizierung (kurz MFA) beschreibt, dass nebst Anmeldename und einem Passwort als erstem Faktor ein weiterer Faktor benötigt wird, um sich zu authentifizieren, wie zum Beispiel eine Push-Mitteilung auf das Smartphone. Conditional Access kann dagegen auf Basis von gesetzten Bedingungen fordern, welche MFA wann genutzt werden soll. Mit der Einrichtung und Konfiguration der Authentifizierungsmethoden zur Verwendung als MFA hat Conditional Access nichts zu tun.

Wie setzte ich Conditional Access ein?

Es ist wichtig zu verstehen, dass eine geringe oder eine hohe Anzahl an Conditional Access Regeln nicht ausschlaggebend für eine gute oder schlechte Konfiguration des Tenants ist. Stattdessen müssen die Regeln sinnvoll auf das bestehende Business angepasst werden.

Dabei sind ein paar Themen besonders wichtig zu berücksichtigen:

Abarbeitung der Regeln

Conditional Access Policies werden nicht wie klassische Firewall-Regeln von oben nach unten bearbeitet, sondern es werden alle Policies berücksichtigt, die auf den gegebenen Fall zutreffen. In dieser Prüfung schlägt ein “Block” immer ein “Allow”. Sollten zwei Policies greifen, mit entsprechenden Maßnahmen, die ergriffen werden müssen, gilt die restriktivere.

Conditional Access folgt immer als Zweites

Man muss verstehen, dass Conditional Access nicht den ersten Faktor ersetzt. Am Anfang steht immer die Identitätsprüfung und dann erst wird Conditional Access angewendet. Das bedeutet, ein Angreifer aus einem gesperrten Land hat das Passwort eines Accounts entwendet und kann sich erfolgreich an M365 anmelden, wird aber durch die Conditional Access Regel nicht auf die Unternehmens-Ressourcen zugelassen. Ein praktisches Beispiel findet man zum Beispiel, beim Blocken des Device Code Flows (Blog dazu siehe: 🚨 Neue Phishing-Masche in Sicht – Device Code Phishing! 🚨 – Rewion IT-Beratung & Services) in Conditional Access, denn dort meldet Microsoft sogar, dass die Anmeldung erfolgreich war, aber der Zugriff auf die Ressource gesperrt ist.

Logische Regeln sind wichtig

Wie bereits in der Abarbeitung der Regeln benannt, gibt es kein “Verbiete alles” am Ende von Conditional Access. Somit muss ich ein logisches und schlüssiges Regelwerk bauen, das keine Lücken lässt. Wenn ich eine Regel baue, die erzwingt, dass Windows Geräte die MFA nutzen müssen, bedeutet das, dass dies auch nur für Windows Geräte gilt. Somit muss ich eine weitere Policy erstellen, die auch für die anderen Plattformen wie Android, iOS, Linux oder MAC gilt, weil ansonsten würde keine Regel für diese gelten. Auch sollten die Regeln regelmäßig reviewt werden. Denn: Wenn Microsoft neue Bedingungen hinzufügt, muss ich mein Regelwerk auf möglicherweise aufgetretene Schwachstellen überprüfen.

Fazit

Conditional Access ist ab der Business Premium Lizenz so gut wie in allen Kombi-Lizenzen von Microsoft enthalten und sollte daher dringend eingeführt werden, wenn noch nicht geschehen. Und sollte es bereits geschehen sein, bietet es sich an, sein Regelwerk genau unter die Lupe zu nehmen oder durch unabhängige Dritte überprüfen zu lassen. Denn auch von einem Flughafen erwarten wir, dass regelmäßig die Prüfungsmethoden geprüft und nachgeschärft werden, damit wir sicher reisen können.

Wenn Sie über privilegierte Zugänge verfügen, nutzen Sie nachfolgenden Link, um direkt zum Conditional Access in Ihrem Tenant zu gelangen: https://entra.microsoft.com/#view/Microsoft_AAD_ConditionalAccess/ConditionalAccessBlade/~/Policies

Bei Fragen oder Anregungen zum Thema New Work, zur Microsoft Welt oder zu Collaboration Tools stehen wir Ihnen gerne beratend zur Seite. Wir freuen uns auf Ihre Kontaktaufnahme.

Weitere Blogartikel aus Bereichen, die von New Work, über Microsoft 365 bis hin zu Sustainable IT reichen, finden Sie auf unserer Blogseite.